|

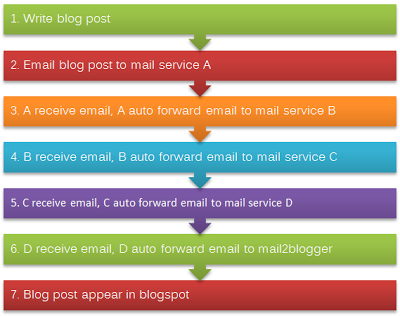

| Fig 1. Mimicking TOR, but using email forwarding. |

|

| Fig 2. This is how TOR works |

Saya fikir TOR selamat kerana TOR menyalurkan permintaan internet anda kepada komputer lain (Fig. 2) dan komputer itu pula disalur ke komputer lain pula hingga beberapa beberapa kali menyebabkan hampir mustahil untuk mencari permintaan anda. Teknik menggunakan mail2blogger juga menggunakan konsep sama. Step 3,4 dan 5 boleh diulang sebanyak mungkin dengan harapan jika ada orang mahu trace anda, beliau akan "kecewa" kerana masih tidak dapat tahu penghantar sebenar setelah trace dari banyak email. Bila sampai di step 6, harapnya post di blogspot adalah dengan IP mail server D dan bukannya dengan IP A. Teknik ini hanya berdasarkan teori saya dan belum diuji. Dan secara logiknya, untuk lebih selamat lagi, semua proses ini perlu berlaku dalam network TOR. Dari pertama kali anda membuka akaun blogspot hinggalah anda menghantar email ke D. Apa yang penting sekali, pastikan mail2blogger anda di setting dengan betul dan setiap akaun email yang terlibat juga di setting dengan betul.

Walaupun cara Fig 1 bagi saya adalah selamat, tetapi ia terdapat kekurangan berbanding cara TOR. Penghantaran email mungkin tidak menggunakan talian encrypted seperti TOR dan kaedah ini juga tidak memilih mail service secara random. A ke B, B ke C dan C ke D. Hanya begitu sahaja, berbanding TOR yang mungkin A ke X, X ke H dan H ke W dan kemudiannya A ke P, P ke K dan K ke R. TOR memilih secara random dan bertukar-tukar setiap masa.

Tiada ulasan: